- Co to jest SafeSearch i w jaki sposób zwiększa bezpieczeństwo podczas przeglądania sieci

- Dlaczego filtrowanie wyników wyszukiwania nieodpowiednich dla dzieci jest ważne

- Czy SafeSearch gwarantuje bezpieczeństwo

- Jak i gdzie można włączyć i wyłączyć SafeSearch

- Jak i gdzie sprawdzić czy moja strona internetowa jest blokowana przez filtr SafeSearch

- Jak uniknąć filtrowania strony internetowej przez Google

- Podsumowanie

Internet to dzisiaj niewyobrażalnie duża baza stron internetowych o wszelakiej tematyce. Dla wielu osób jest on podstawowym narzędziem pracy, sposobem komunikacji, miejscem, w którym szukamy porad na każdy temat, a także źródłem naszej rozrywki. W ten sposób globalna sieć jest postrzegana nie tylko przez dorosłych użytkowników, ale również przez nastolatków i małe dzieci, które przygodę z Internetem rozpoczynają na długo zanim trafią do szkoły. Najmłodsi użytkownicy wirtualnego świata mogą w necie oglądać bajki, uczyć się języka i innych przedmiotów, rozmawiać z babcią mieszkającą na drugim końcu kraju i wiele więcej.

Niestety Internet to nie tylko okno na świat łączące ludzi i dające nieograniczone możliwości poszerzania wiedzy. Globalna pajęczyna ma również swoją mroczną stronę, której nie chcemy oglądać, a już na pewno nie chcemy, by oglądali ją najmłodsi użytkownicy. Jak zatem skutecznie uchronić dzieci przed stronami pornograficznymi, witrynami z przemocą i innymi nieodpowiednimi treściami dla nieletnich? Z pewnością nie należy pozostawiać maluchów samych sobie podczas przeglądania sieci. Warto jednak wspomnieć, że problem dostępu dzieci do nieodpowiednich treści spędzał sen z oczu także specjalistom z Google. Dlatego gigant z Mountain View stworzył rozwiązanie, które pomaga opiekunom w ochronie najmłodszych przed ciemną stroną Internetu – filtr SafeSearch.

Co to jest SafeSearch i w jaki sposób zwiększa bezpieczeństwo podczas przeglądania sieci

Najprościej mówiąc, SafeSearch jest filtrem, który sprawia, że w wynikach wyszukiwania nie pojawiają się treści o jednoznacznym charakterze seksualnym, pornografia, przemoc i okrucieństwo. Jak zatem działa Google SafeSearch? Załóżmy, że kilkuletnie dziecko postanowiło dowiedzieć się, czym jest “strona porno”, i wpisało takie zapytanie w najpopularniejszą wyszukiwarkę, czyli Google. Jeżeli w wyszukiwarce mamy włączone filtrowanie nieodpowiednich treści, to wtedy oczom malucha pokażą się wyniki prezentujące kilka artykułów na lokalnych portalach oraz strony związane z kultowym polskim zespołem punkrockowym, czyli Pidżamą Porno. Zdecydowanie nie są to treści, które można uznać za szkodliwe nawet dla kilkulatków, ponieważ najmłodsi co najwyżej poskaczą w rytm piosenek Grabaża i jego kolegów z zespołu.

W przypadku gdy nie mamy włączonego filtrowania stron, oczy młodego, internetowego odkrywcy mogą natrafić na obrazy, które wypalą trwałe piętno w jego młodej i wrażliwej psychice. Po wpisaniu tego samego słowa kluczowego w wynikach wyszukiwania bez SafeSearch ukaże się lista serwisów wypełnionych pornograficznymi treściami. Z całą pewnością żaden rodzic nie chce, by jego pociecha chadzała po tego typu witrynach i zadawała kłopotliwe pytania. Takim właśnie sytuacjom pomaga zapobiegać rozwiązanie od giganta z Mountain View.

Osiągnij wyższe pozycje w Google dzięki naszemu skutecznemu pozycjonowaniu stron! Sprawdź, jak możemy poprawić widoczność Twojej strony już teraz!

Dlaczego filtrowanie wyników wyszukiwania nieodpowiednich dla dzieci jest ważne

SafeSearch powinien być włączony zarówno na wszystkich urządzeniach, z których dziecko korzysta w domu, jak również na komputerach w szkole, kafejkach internetowych czy nawet na komputerze firmowym, szczególnie jeśli zdarza Ci się go zabierać do domu i zostawiać zalogowany system bez nadzoru. Rozwiązanie to sprawia, że w wynikach wyszukiwania Google nie pojawią się strony internetowe, grafiki ani materiały wideo o powyższym charakterze. Pomaga zatem chronić najmłodszych przed treściami dla dorosłych. W dalszej części artykułu przeczytasz o tym, jak włączyć filtr SafeSearch.

Czy SafeSearch gwarantuje bezpieczeństwo

Filtr SafeSearch zwiększa bezpieczeństwo przeglądania zasobów sieci, ale nie jest narzędziem, które rozwiąże wszystkie problemy z tym związane. Nie bez powodu w poprzednim akapicie podkreśliłem, że filtr działa w wyszukiwarce Google. Oprócz Google mamy przynajmniej kilkaset innych wyszukiwarek, w tym takie jak Bing, DuckDuckGo, Yahoo! i Yandex, które możemy ustawić jako domyślne w najpopularniejszych przeglądarkach internetowych:

- Chrome,

- Microsoft Edge,

- Firefox,

- Safari

- Opera.

W przypadku gdy korzystasz z innej wyszukiwarki, wyniki nie będą filtrowane przez SafeSearch, a więc Twoje dzieci będą miały łatwy dostęp do nieodpowiednich dla nich treści.

Pewnie każdemu rodzicowi nasunie się teraz pytanie, czy filtr Google jest skuteczny w usuwaniu treści dla pełnoletnich z wyników wyszukiwania. Rozwiązanie wdrożone przez Google jest bardzo pomocne w ukrywaniu nieodpowiednich dla nieletnich materiałów, ale jego skuteczność nie wynosi 100%. Może się zdarzyć, że na niektóre zapytania w wynikach wyszukiwania pojawią się jakieś treści, których dziecko nie powinno oglądać. Z tego powodu najmłodsi zawsze powinni korzystać z Internetu pod nadzorem opiekunów. Na uwadze warto też mieć to, jak szybko dzieci przyswajają nowe technologie. Zmiana domyślnej wyszukiwarki czy wyłączenie SafeSearch może dla najmłodszych użytkowników nie będzie proste, ale dla dwunastolatka może być równie łatwe jak budowa drzwi w Minecrafcie. Ponadto należy pamiętać, że narzędzie z dużą skutecznością odfiltrowuje jedynie wyniki wyszukiwania. Dziecko nadal może wpisać w przeglądarkę adres nieodpowiedniej strony i w ten sposób trafić na stronę pełną przemocy czy treści seksualnych.

Korzystając z filtrowania SafeSearch, warto mieć na uwadze kilka rzeczy:

- można łatwo włączyć i wyłączyć filtr SafeSearch,

- nie ma możliwości samodzielnego dodawania stron internetowych do blokowania ani dodawania ich do białej listy,

- SafeSearch nie posiada możliwości regulowania dokładności filtrowania,

- SafeSearch wykorzystuje pliki cookies i działa wyłącznie w wyszukiwarce Google.

Z pewnością nie jest to rozwiązanie idealne, ale każda pomoc w ochronie najmłodszych przed nieodpowiednią treścią jest warta uwagi. Włączenie tego rozwiązania filtruje treści, grafiki oraz materiały wideo wystarczająco skutecznie, by najmłodsi nie trafiali na pełne przemocy czy pornografii serwisy.

Jak i gdzie można włączyć i wyłączyć SafeSearch

Włączenie filtrowania SafeSearch jest bardzo łatwe i zajmuje tylko chwilę. Jeżeli posiadasz przeglądarkę internetową, taką jak Chrome, Firefox, Microsoft Edge, Opera czy Safari, to nie musisz nic instalować i za pomocą kilku kliknięć uruchomisz filtr wyszukiwarki. W przypadku gdy na komputerze masz zainstalowane kilka przeglądarek internetowych, w których korzystasz z różnych kont Google, to w każdej z nich musisz włączyć filtr osobno. Jeśli we wszystkich korzystasz z tego samego konta Google, to wystarczy włączyć ustawienie w jednym miejscu i automatycznie będzie ono stosowane w pozostałych przeglądarkach.

Filtr można włączyć dla:

- kont osobistych oraz przeglądarek,

- nadzorowanych urządzeń oraz kont dzieci, jeżeli korzystamy z Family Link,

- urządzeń oraz sieci szkolnych, firmowych itp.

Jak włączyć SafeSearch w przeglądarce Chrome, Firefox, Microsoft Edge, Opera i Safari na komputerze

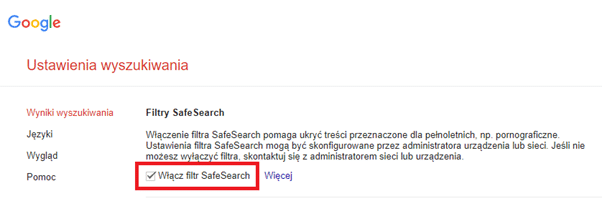

W celu włączenia SafeSearch na komputerze wystarczy być zalogowanym do konta Google i wejść na adres https://www.google.com/preferences, a następnie zaznaczyć “Włącz filtr SafeSearch” jak zostało to zaprezentowane na poniższym zrzucie ekranu.

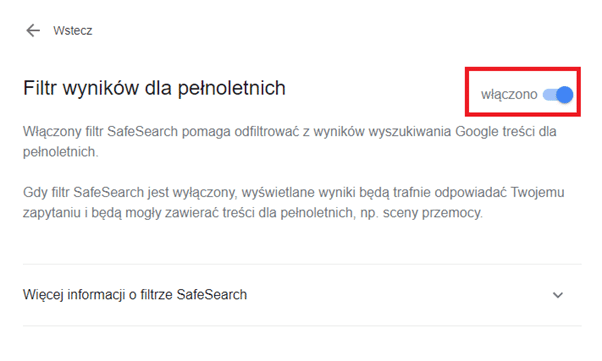

Alternatywnie można wejść bezpośrednio w ustawienia filtra dostępne pod adresem https://www.google.com/safesearch i przesunąć suwak na włączono.

Filtr wystarczy włączyć na jednym z powyższych ekranów ustawień.

Jak włączyć filtr SafeSearch na urządzeniach z Androidem, iPhonie i iPadzie

Aplikacja Google

Na urządzeniach z systemem Android wystarczy uruchomić aplikację Google, a następnie w prawym, górnym rogu kliknąć w zdjęcie profilowe lub inicjały. Z rozwiniętego menu należy wybrać “Ustawienia”, a w kolejnym ekranie “Ukryj wyniki dla pełnoletnich”. W oknie z ustawieniem filtra wystarczy przesunąć suwak w prawo.

Przeglądarka internetowa

Alternatywnie, podobnie jak w przypadku komputerów, filtr SafeSearch można uruchomić bezpośrednio w ustawieniach dostępnych pod adresem https://www.google.com/safesearch. Po wejściu na powyższy adres wystarczy przesunąć suwak na „Włączono”.

Jak wyłączyć filtr SafeSearch na komputerze, urządzeniu z Androidem, iPhonie lub iPadzie?

Zarówno na komputerach, jak i urządzeniach z Androidem, filtr można wyłączyć równie łatwo, jak się go uruchamia. W obu przypadkach wystarczy odwiedzić adres ustawień SafeSearch https://www.google.com/safesearch, a następnie przesunąć suwak na „Wyłączono”. Alternatywnie można również wejść w ustawienia tak, jak zostało to opisane przy włączaniu filtra, i w ostatnim kroku wyłączyć filtr.

Jak i gdzie sprawdzić czy moja strona internetowa jest blokowana przez filtr SafeSearch

Filtr Google pomaga nie tylko w ochronie dzieci. W przypadku prowadzenia stron lub sklepów internetowych rozwiązanie to może pozbawić sporej części ruchu, kwalifikując stronę do kategorii nieodpowiednich. Jeżeli Twoja strona internetowa nagle zanotowała duży spadek ruchu lub mimo osiągania wysokich pozycji nie generuje dużego ruchu, warto sprawdzić, czy filtr SafeSearch nie uznał jej za niebezpieczną i nie ukrył w wynikach wyszukiwania przed użytkownikami korzystającymi z tego rozwiązania. Aby sprawdzić, czy filtr blokuje Twoją stronę, musisz mieć zainstalowane Google Search Console (GSC). Jeżeli nie masz na swojej witrynie tego narzędzia Google, zainstaluj je zgodnie z instrukcją opisaną we wpisie Google Search Console – poradnik.

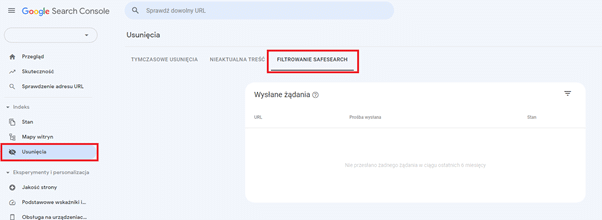

Po uruchomieniu GSC należy wybrać w lewym menu “Usunięcia”, a następnie przejść do zakładki „Filtrowanie SafeSearch”.

Jeżeli w tym miejscu nie będzie żadnych adresów URL, oznacza to, że strona nie jest filtrowana przez SafeSearch. W przypadku gdy pojawią się adresy strony głównej czy podstron, oznacza to, że Google zakwalifikowało treści na nich jako szkodliwe dla nieletnich i nie wyświetla ich wśród wyników wyszukiwania Google, użytkownikom z włączonym filtrem SafeSearch. W takim przypadku warto sprawdzić, czy na wskazanych stronach znajdują się jakieś materiały, które mogły zostać uznane za pornografię, treści o charakterze seksualnym lub prezentujące przemoc, i zmienić je na inne, które nie będą szkodliwe dla nieletnich. Można również ocenzurować zdjęcia i inne materiały, zamazując fragmenty charakterze jednoznacznie seksualnym, których nie powinni oglądać najmłodsi, ale w takim przypadku warto zwrócić uwagę, by z ocenzurowanych materiałów nie było odnośników do treści bez cenzury.

Jak uniknąć filtrowania strony internetowej przez Google

Najprostszym sposobem jest unikanie prezentowania na swojej stronie materiałów, które nie są przeznaczone dla niepełnoletnich lub mogą zostać za takie uznane. Dotyczy to nie tylko stron z pornografią i przemocą. Na ukrycie w wynikach spowodowane filtrowaniem SafeSearch narażone są również różnego rodzaju serwisy z zakresu medycyny estetycznej pokazujące na zdjęciach efekty operacji w okolicach miejsc intymnych, sklepy z gadżetami i bielizną erotyczną i wiele innych rodzajów stron. Filtr może również dotknąć witryny, które nie zawierają takich materiałów – jeżeli włamią się na nie hakerzy i wstawią nieodpowiednie treści, to również takie strony www zostaną usunięte przez filtr SafeSearch. Unikając wykorzystywania na swoim serwisie materiałów, które należą do tego typu treści lub zahaczają o naruszenia uwzględniane w SafeSearch, możemy zabezpieczyć się przed ukryciem naszej strony dla części użytkowników. Należy mieć na uwadze, że w przypadku gdy rodzice włączą filtr na swoim komputerze czy smartfonie, by chronić dzieci, to również oni sami, korzystając z Google, będą widzieli filtrowane wyniki wyszukiwania, a więc nie znajdą w nich stron, które SafeSearch ukrył.

Podsumowanie

Rozwiązanie wprowadzone przez giganta z Mountain View jest niezwykle pomocne w filtrowaniu treści dla dorosłych, które nie powinny być wyświetlane dzieciom. Niestety, filtr SafeSearch może przypadkowo dotknąć również strony, których intencje są dobre i nie mają na celu propagowania przemocy czy nagości. Filtr może przypadkowo wykluczyć z wyników wyszukiwania strony edukacyjne czy witryny firm, których treści zostaną niesłusznie zakwalifikowane jako niebezpieczne. Ukrycie serwisu internetowego w wynikach wyszukiwania negatywnie wpływa na ruch na stronie, a to z reguły pośrednio przekłada się na niższe przychody generowane za pomocą strony www. Jeżeli zatem prowadzisz biznes w globalnej sieci, warto zwrócić uwagę, czy Twoja witryna nie jest ukrywana przed użytkownikami z włączonym filtrem SafeSearch.

Wypełnij formularz

Przygotujemy dla Ciebie bezpłatną wycenę!

Dodatkowo otrzymasz bezpłatnie dostęp do kursów z marketingu internetowego.